Les en-têtes de sécurité protègent votre site contre les types d’attaques les plus probables comme XSS, l’injection de code, le détournement de clics, etc. Defender vous permet de suivre les meilleures pratiques en activant les en-têtes suivants.

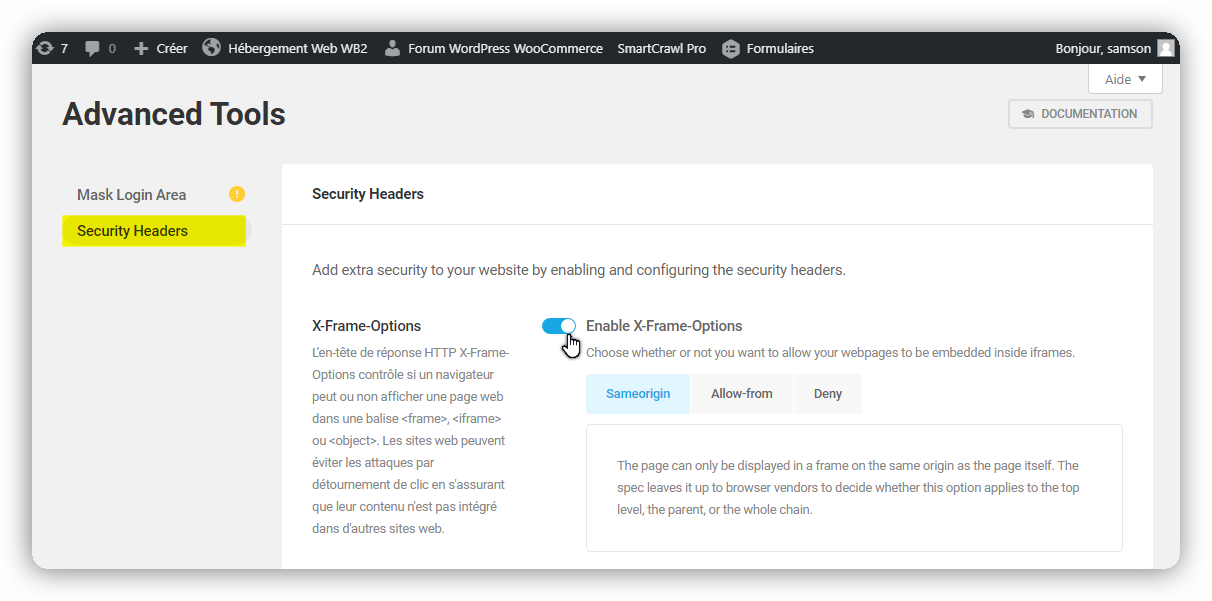

Options de cadre en X

Cet en-tête indique aux navigateurs si vos pages peuvent ou non être intégrées à d’autres sites dans des balises frame, iframe ou object.

- Sameorigin – Cette option permet l’intégration de contenu uniquement sur le même site que la source du contenu : votre site.

- Allow-from– Cette option vous permet de spécifier exactement quels domaines sont autorisés à intégrer votre contenu.

- Deny– Sélectionnez cette option pour interdire l’intégration de votre contenu n’importe où.

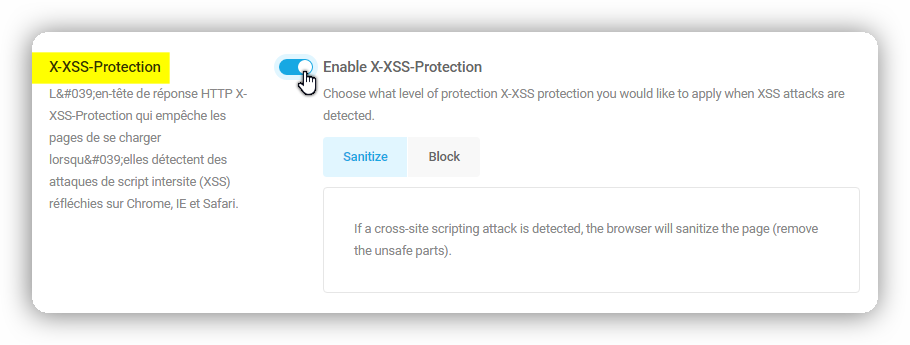

Protection X-XSS

Cet en-tête indique aux navigateurs comment gérer le chargement des pages si une attaque de script inter-site est détectée.

- Sanitize– Cette option supprimera toutes les parties non sécurisées de la page avant de la rendre dans le navigateur si une attaque de script intersite est détectée.

- Block– Sélectionnez cette option pour empêcher le rendu de la page si une attaque est détectée.

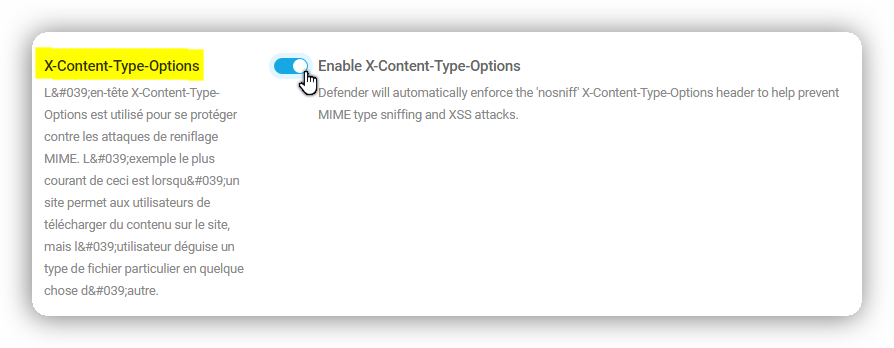

Options de type de contenu X

L’activation de cet en-tête de sécurité réduit les possibilités d’effectuer des attaques de script inter-site et de compromettre le site Web en empêchant tout élément de se charger sur vos pages à moins que son type MIME ne corresponde au type de fichier. Cela peut être particulièrement important si vous autorisez les utilisateurs à télécharger des fichiers via un formulaire de contact, par exemple, car cela empêche de déguiser des fichiers exécutables malveillants en images.

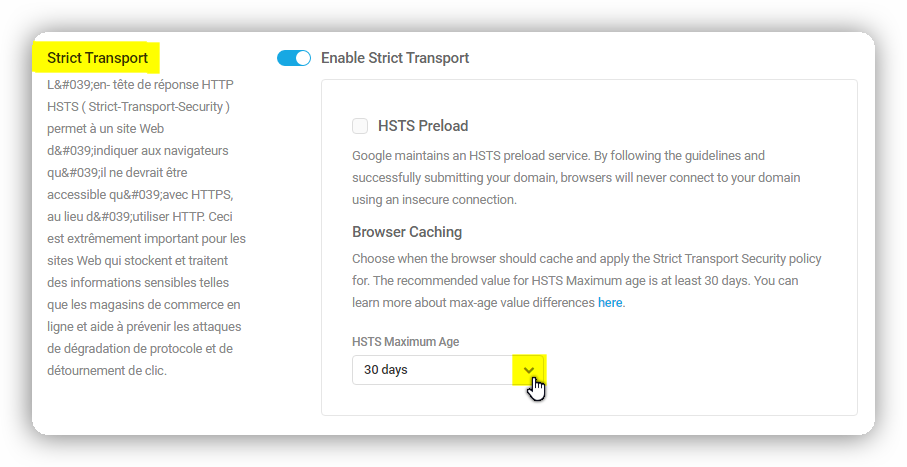

Transport strict

Cet en-tête indique aux navigateurs que vos pages ne peuvent être chargées que via HTTPS sécurisé au lieu de HTTP. Si vous gérez un site de commerce électronique, par exemple, cela est particulièrement important pour éviter que les informations sensibles des utilisateurs ne soient interceptées.

- HSTS preload – Lorsque cette option est activée, vous pouvez soumettre votre site à Google pour vous assurer que les navigateurs chargent votre site via HTTPS uniquement.

- Browser Caching – Cette option définit la durée pendant laquelle la stratégie HSTS doit être mise en cache dans les navigateurs. Le minimum recommandé ici est de 30 jours, mais notez que si vous activez également l’option de préchargement HSTS ci-dessus, Google exige qu’elle soit définie sur au moins 1 an.

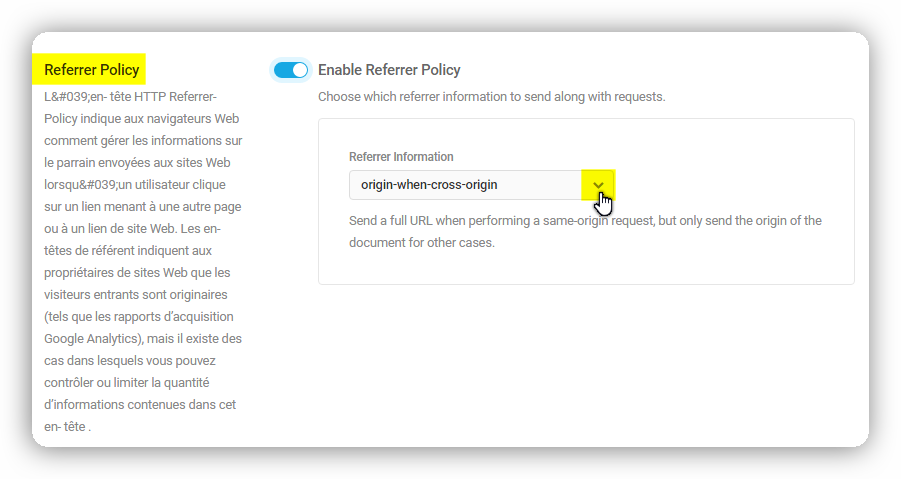

Politique de parrainage

Activez cet en-tête de sécurité et sélectionnez l’option souhaitée pour contrôler les informations incluses dans l’en-tête du référent lorsqu’un utilisateur clique sur un lien menant à une autre page ou site Web.

- no-referrer – L’en-tête Referer sera entièrement omis. Aucune information de référent n’est envoyée avec les demandes.

- no-referrer-when-downgrade – Il s’agit du comportement par défaut si aucune stratégie n’est spécifiée ou si la valeur fournie n’est pas valide. L’origine, le chemin et la chaîne de requête de l’URL sont envoyés en tant que référent lorsque le niveau de sécurité du protocole reste le même (HTTP → HTTP, HTTPS → HTTPS) ou s’améliore (HTTP → HTTPS), mais n’est pas envoyé vers des destinations moins sécurisées ( HTTPS → HTTP).

- origin – N’envoyez que l’origine du document comme référent. Par exemple, un document à l’adresse https://example.com/page.html enverra le référent https://example.com/.

- origin-when-cross-origin – Envoie l’origine, le chemin et la chaîne de requête lors d’une demande de même origine, mais envoie uniquement l’origine du document pour les autres cas.

- même origine – Un référent sera envoyé pour les origines du même site, mais les demandes d’origine croisée n’enverront aucune information sur le référent.

- strict-origin – N’envoyez l’origine du document comme référent que lorsque le niveau de sécurité du protocole reste le même (HTTPS → HTTPS), mais ne l’envoyez pas vers une destination moins sécurisée (HTTPS → HTTP).

- strict-origin-when-cross-origin – Envoie l’origine, le chemin et la chaîne de requête lors de l’exécution d’une requête de même origine, envoie uniquement l’origine lorsque le niveau de sécurité du protocole reste le même lors de l’exécution d’une requête cross-origin (HTTPS → HTTPS) , et n’envoyez aucun en-tête à des destinations moins sécurisées (HTTPS → HTTP).

- unsafe-url – Envoie l’origine, le chemin et la chaîne de requête lors de l’exécution d’une requête, quelle que soit la sécurité. (Cette stratégie entraînera la fuite d’informations potentiellement privées des URL de ressources HTTPS vers des origines non sécurisées. Examinez attentivement l’impact de ce paramètre.)

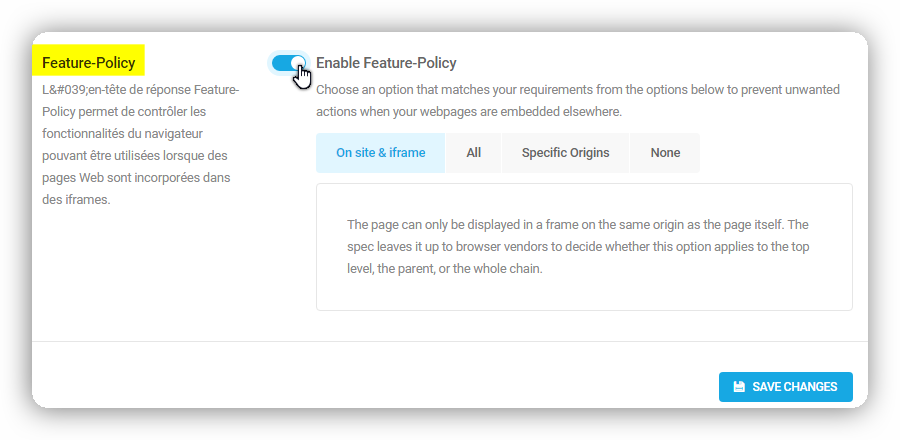

Politique de fonctionnalité

Cet en-tête indique aux navigateurs quels domaines sont autorisés à utiliser les fonctionnalités prises en charge par le navigateur. Par exemple, Chrome prend en charge les fonctionnalités suivantes : accéléromètre, capteur de lumière ambiante, lecture automatique, caméra, support crypté, plein écran, géolocalisation, gyroscope, magnétomètre, microphone, midi, paiement, image dans l’image, haut-parleur, usb, vr

- On site & iframe – Cette option permettra uniquement aux fonctionnalités des navigateurs d’être utilisées sur le même domaine que la page elle-même : votre site.

- Tous – Cette option permettra aux fonctionnalités du navigateur d’être utilisées sur n’importe quel domaine.

- Origines spécifiques – Cette option vous permet de spécifier sur quels domaines les navigateurs sont autorisés à utiliser leurs fonctionnalités prises en charge.

- Aucun – Cette option désactive toutes les fonctionnalités du navigateur sur tous les domaines.