Une attaque DDoS sur votre site WordPress peut l’arrêter et, au fil du temps, le rendre inaccessible à vos utilisateurs. Il s’agit d’une attaque courante qui fait des ravages sur les sites WordPress vulnérables.

La bonne nouvelle ? Les attaques DDoS peuvent être évitées si vous savez comment les arrêter. Comme vous le verrez, ce n’est pas si difficile, surtout avec l’aide d’un CDN, de notre plugin de sécurité, de Defender et d’un bon hébergement. De plus, vous avez peut-être déjà mis en place de nombreuses précautions.

Ces types d’attaques se multiplient. Cisco prévoit que les attaques DDoS doubleront par rapport à ce que nous avons vu en 2018 sur 7,9 millions d’attaques à plus de 15 millions d’ici 2023. Il vaut donc la peine de prendre des précautions maintenant et de faire ce que vous pouvez pour les empêcher.

Cet article est une approche de sécurité à plusieurs niveaux d’un système qui aidera à prévenir les attaques DDoS sur votre site WordPress. Nous allons passer en revue :

-

- Qu’est-ce qu’une attaque DDoS et pourquoi elle se produit

- Dommages que les attaques DDos peuvent faire

- La différence entre une attaque par force brute et une attaque DDoS

- Comment aider à protéger votre site contre les attaques DDoS avec Defender :

- Désactivation de XML-RPC

- Activation du pare-feu de Defender

- Désactivation des rétroliens et des pingbacks

- Désactivation de l’API Rest avec un plugin

- Comment activer WAF dans le hub

- DoS vs DDoS

- Pourquoi utiliser un bon CDN

Au moment où vous aurez fini de lire ceci, vous serez en mesure de mettre fin à toutes les attaques DDoS.

Qu’est-ce qu’une attaque DDoS et pourquoi elle se produit

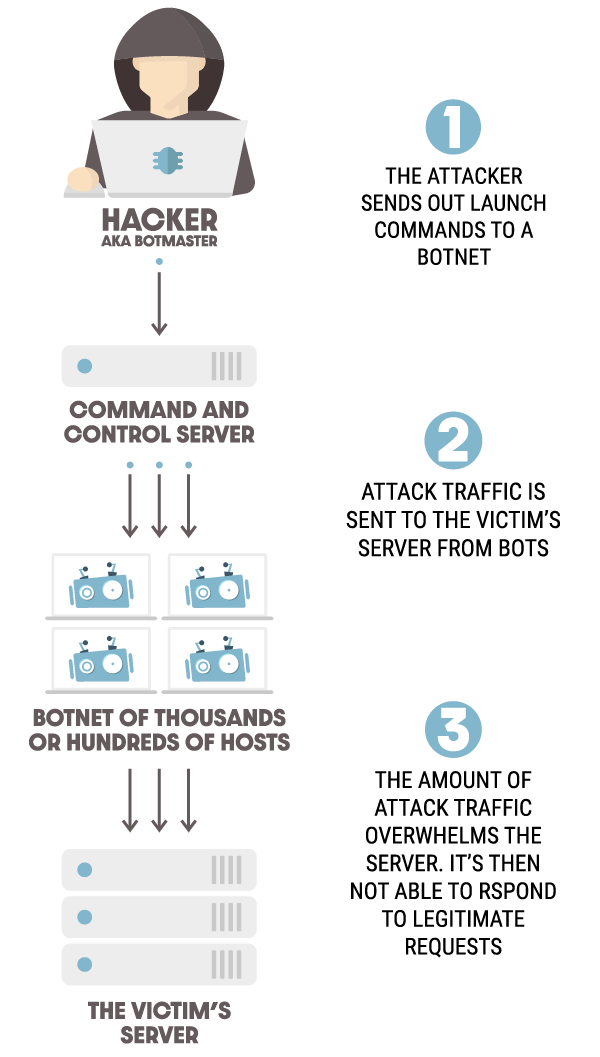

Une attaque DDoS (attaque par déni de service distribué) est une cyber-attaque qui tente de perturber le trafic normal d’un serveur, d’un service ou d’un réseau spécifique.

Il le fait en submergeant la cible ou son infrastructure proche avec une inondation de trafic. Le but ultime des attaques est de ralentir et éventuellement de planter le serveur ciblé.

Il y a une limite à chaque serveur et votre site WordPress ne peut gérer qu’un nombre limité de visites simultanées avant de commencer à s’effondrer sous la pression.

Un aperçu de ce qu’est une attaque DDoS.

Les attaques DDoS ont évolué à partir des attaques DoS (Denial of Service). La différence est que DDoS tire parti de plusieurs machines ou serveurs compromis dans différentes régions.

Les machines compromises forment un réseau, souvent appelé botnet. Ensuite, chaque machine affectée agit comme un robot et attaque le serveur ou le système ciblé.

Cela leur permet de passer inaperçu pendant un certain temps et de causer autant de dégâts que possible avant d’être bloqués.

Alors pourquoi se produisent-ils ?

Bonne question. Il y a une variété de raisons …

Une des raisons en est le simple plaisir. Une personne techniquement avertie peut simplement s’amuser à perturber votre site.

Ou, cela pourrait même être utilisé pour faire chanter quelqu’un pour obtenir une rançon, pour des raisons politiques, ou pour nuire à un concurrent. Cela pourrait également être une vengeance.

Une attaque peut survenir pour presque toutes les raisons, que ce soit pour le plaisir, l’argent ou autre chose. Cela se résume à la motivation de l’attaquant.

Ils peuvent arriver à des particuliers ou à de grandes entreprises. Il y a également eu des attaques DDoS assez célèbres. Récemment, Google a été attaqué en 2017 et AWS a eu une attaque DDoS en février 2020.

Ainsi, grandes ou petites, des attaques se produisent. Ils sont à la hausse et il est vital de protéger au maximum votre site WordPress.

Dommages que les attaques DDos peuvent faire

Les attaques DDoS ne sont pas jolies et peuvent laisser des ravages. La principale chose qu’ils peuvent faire est de rendre un site WordPress inaccessible ou de réduire les performances du site. Une attaque DDoS peut entraîner une perte d’activité et une mauvaise expérience utilisateur.

De plus, il peut coûter beaucoup d’argent pour atténuer l’attaque en embauchant un service d’assistance ou de sécurité.

La différence entre une attaque par force brute et une attaque DDoS

Je suis sûr que vous avez entendu parler d’une attaque par force brute. Comme DDoS, c’est une autre forme d’embuscade sur votre site Web. Cependant, ils sont tous les deux différents.

Une attaque par force brute est une méthode d’essai et d’erreur où les pirates tentent de deviner des informations d’identification ou des données cryptées (par exemple des mots de passe) grâce à un effort assez poussé pour deviner correctement. Elle est considérée comme l’une des attaques les plus populaires pour le piratage d’un site WordPress.

La principale différence entre DDoS et une attaque par force brute est l’objectif.

Les attaques DDoS submergent un site Web qui a l’intention de le dévaster, où une attaque par force brute veut obtenir un accès administrateur. Lorsqu’il y accède, un pirate tente souvent de voler des données personnelles, de rediriger des utilisateurs légitimes vers de faux sites Web pour voler leurs informations personnelles ou d’installer des logiciels malveillants pour infecter les ordinateurs des clients et des administrateurs.

WordPress autorise par défaut des tentatives de connexion illimitées, il est donc crucial de prévenir les attaques par force brute en limitant le nombre de tentatives qu’un utilisateur obtient.

Et comme vous le verrez, beaucoup peut être fait contre les attaques DDoS et par force brute à l’aide d’un plugin, comme Defender.

Comment aider à protéger votre site contre les attaques DDoS avec Defender

Notre réponse à la sécurité, Defender, peut vous aider à gérer les attaques DDoS avec seulement quelques modifications de sécurité qui peuvent être effectuées en quelques clics.

Vous pouvez renforcer la sécurité en quelques clics avec Defender.

Gardez à l’esprit que Defender ne peut pas arrêter complètement une attaque DDoS soutenue ou significative. En fait, aucun plugin ne le peut. Il est plus approprié pour la protection contre les attaques DoS (une forme d’attaque beaucoup plus petite).

La prévention des attaques doit avoir lieu au niveau du serveur. Le simple fait de bloquer l’adresse IP n’empêchera pas la connexion au serveur. Même avec la réponse d’un 403, une connexion était toujours établie avec le serveur et le site.

La prévention DDoS est suffisante si le serveur ignore complètement la demande de connexion et apparaît invisible à la machine qui envoie la demande.

C’est pourquoi des services supplémentaires sont nécessaires pour une protection DDoS complète, comme un CDN (dont nous parlerons plus tard).

Cela étant dit, nous allons passer par plusieurs façons dont Defender peut aider avec la collaboration d’autres mesures préventives, et vous verrez comment vous pouvez commencer à protéger votre site WordPress contre les attaques DDoS dès aujourd’hui.

Désactivation de XML-RPC

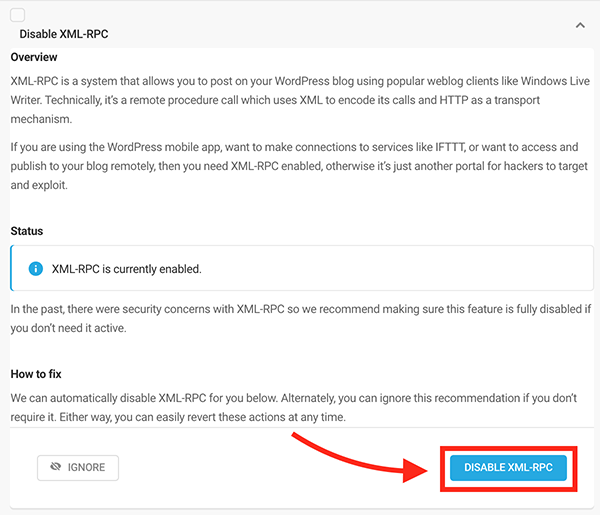

XML-RPC est un système qui vous permet de publier sur votre blog WordPress à l’aide de clients de blog favoris, par exemple, Windows Live Writer. C’est un appel de procédure à distance qui utilise XML pour coder ses appels et HTTP comme appareil de transport.

Si vous utilisez une application mobile WordPress et que vous souhaitez vous connecter à des services, tels que IFTTT, ou si vous souhaitez accéder et publier votre blog à distance, vous devez activer XML-RPC. Sinon, c’est juste un autre moyen pour les pirates de cibler et d’exploiter votre site avec une attaque DDoS en obtenant un accès via XML-RPC.

Cela étant dit, si vous n’en avez pas besoin, cela vaut la peine de le désactiver.

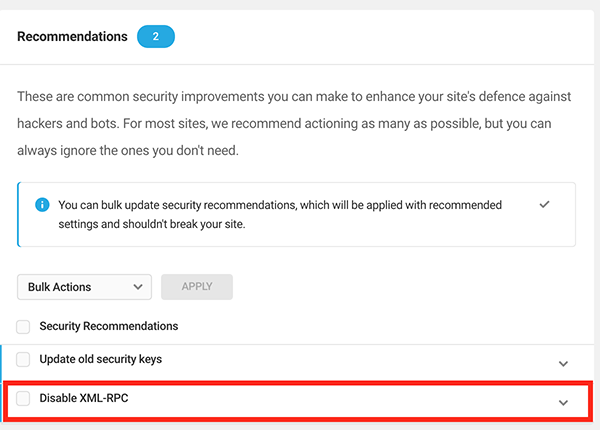

Defender peut désactiver cela en un seul clic. Vous verrez s’il est activé ou non dans les Recommandations de sécurité. À partir de là, vous pouvez afficher vos problèmes et voir si la désactivation de XML RPC en fait partie.

Vous pouvez voir que la désactivation du XML RPC est une amélioration qui peut être apportée.

En cliquant sur le menu déroulant, vous avez la possibilité de désactiver XML RPC en appuyant simplement sur un bouton.

Désactiver XML-RPC traitera le problème en un clic.

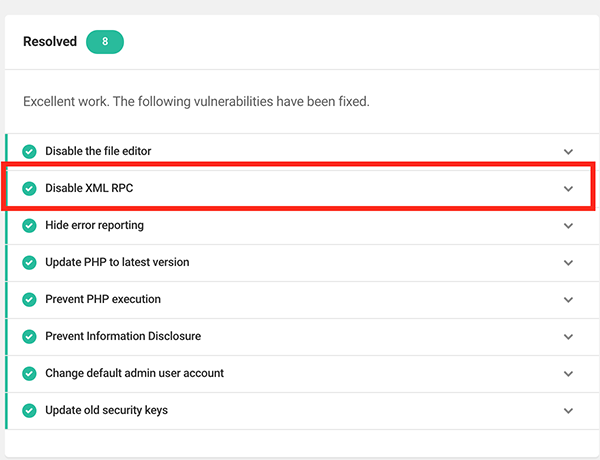

Une fois que vous avez cliqué sur Désactiver XML-RPC, vous verrez qu’il se trouve dans la zone Résolu.

Comme vous pouvez le voir, c’est maintenant résolu.

Et juste comme ça, vous avez augmenté la protection de votre site contre les pirates qui tentent d’accéder à votre site via XML-RPC.

Activer le pare-feu de Defender

Le puissant pare-feu de Defender vous protège également contre les attaques par force brute et DDoS. Tout est configuré et prêt à l’emploi.

Interdiction IP

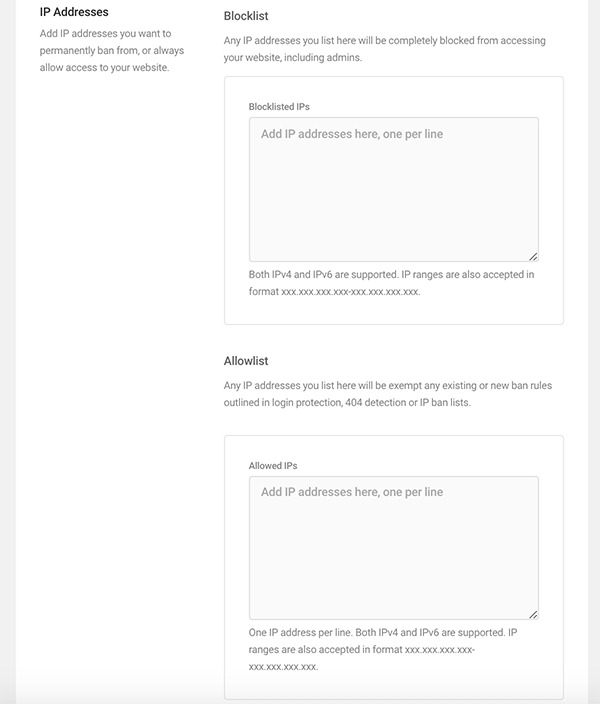

Avec Defender, vous pouvez bannir définitivement les utilisateurs persistants qui tentent de provoquer une attaque DDoS en bloquant leurs adresses IP. Une fois cela fait, l’adresse IP restera interdite jusqu’à ce que vous décidiez manuellement de les supprimer de la liste des bannis.

À partir de la zone Pare-feu du tableau de bord de Defender, ouvrez »Interdiction IP ». Ici, vous pouvez entrer toutes les adresses IP suspectes que vous souhaitez bloquer dans la liste de blocage. De même, toutes les adresses IP que vous souhaitez exclure de toutes les règles d’interdiction peuvent être ajoutées à la liste d’autorisation.

Ajoutez autant d’adresses IP que vous le souhaitez aux listes Bloquer et Autoriser.

Vous pouvez afficher les verrouillages actifs, personnaliser le message pour l’utilisateur qui est verrouillé, importer et exporter des listes de blocage et interdire les pays qui tentent de provoquer une attaque DDoS sur votre site.

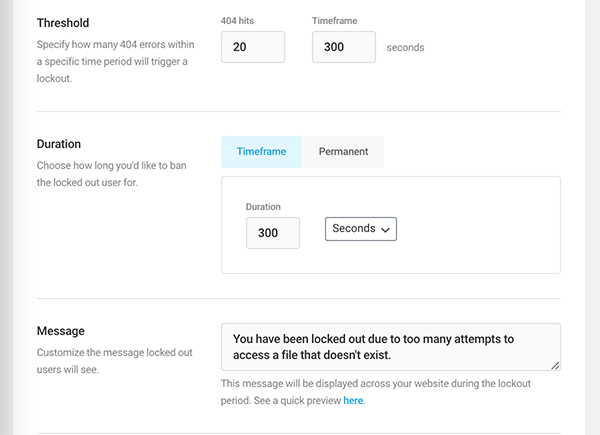

Détection 404

Activez la détection 404 dans le pare-feu afin que les adresses IP qui demandent à plusieurs reprises des pages sur votre site Web qui n’existent pas soient bloquées.

Avec lui, vous pouvez spécifier le nombre d’erreurs 404 dans une période spécifique qui déclencheront un verrouillage, la durée pendant laquelle vous souhaitez interdire l’utilisateur verrouillé et personnaliser le message pour l’utilisateur verrouillé.

Personnalisez les verrouillages 404 selon vos spécifications.

Vous pouvez également ajouter des fichiers et des dossiers pour interdire aux utilisateurs et aux robots d’accéder ou d’autoriser l’accès automatiquement. Ajoutez-les simplement à la liste de blocage. Vous pouvez également les ajouter à une liste d’autorisation.

De même, vous pouvez choisir les types de fichiers et les extensions que vous souhaitez interdire automatiquement ou autoriser avec une liste de blocage et une liste d’autorisation.

Le pare-feu de Defender offre d’autres avantages, tels que des notifications par e-mail personnalisées sur les verrouillages, les paramètres de stockage, les journaux de verrouillage IP, etc. Assurez-vous de tout savoir sur la protection par pare-feu dans cet article.

Désactivation des rétroliens et des pingbacks

Les pingbacks notifient un site lorsqu’il a été mentionné par un autre site Web. Cela étant dit, ces notifications peuvent être envoyées à tout site souhaitant les recevoir, ce qui vous ouvre la porte aux attaques DDoS.

Cela peut faire tomber votre site WordPress et vous pouvez vous retrouver avec une quantité massive de commentaires de spam.

Prendre soin de cela est simple. Tout comme la désactivation de XML-RPC, il s’agit d’un ajustement de sécurité que vous pouvez effectuer dans Defender en un seul clic en cliquant sur Désactiver les pingbacks.

[embed]https://wpmudev.com/blog/wp-content/uploads/2020/12/disable-pingbacks.webm[/embed]Comme vous pouvez le voir, la désactivation ne prend aucun temps.

La désactivation des trackbacks et pingbacks est une excellente mesure préventive contre les attaques DDoS mineures et une solution simple.

Désactivation de l’API Rest avec un plugin

La désactivation de l’API REST peut aider avec les attaques DDoS de la couche d’application. Les attaques de la couche application sont un type de comportement malveillant conçu pour cibler la couche «supérieure» du modèle OSI. C’est là que se produisent les requêtes Internet courantes (par exemple HTTP GET).

REST est un acronyme pour Representational State Transfer. Il utilise des requêtes HTTP pour accéder et utiliser les données. Ces données peuvent s’habituer aux types de données GET, PUT, DELETE, AND POST, qui font référence à la mise à jour, la lecture, la création et la suppression d’opérations concernant les ressources.

L’API, en ce qui concerne un site Web, est un code qui permet à deux logiciels de communiquer entre eux. L’API décrit la manière correcte pour un développeur d’écrire un programme demandant des services à une application ou à un système d’exploitation.

Ainsi, la technologie REST est généralement préférée aux technologies similaires. Cela est dû au fait que REST utilise moins de bande passante, ce qui en retour le rend plus adapté à une utilisation efficace d’Internet.

En désactivant temporairement l’API REST jusqu’à la fin de l’attaque DDoS, cela peut aider à l’arrêter.

L’API REST peut être utilisée par certains plugins actifs. Même s’il n’y a pas de plugins, il peut être désactivé complètement ou temporairement.

Un plugin comme Disable REST API peut vous aider.

Désactiver l’API REST

Cela désactivera l’utilisation de l’API REST sur votre site WordPress pour les utilisateurs non authentifiés. Une fois que vous l’activez, l’API REST sera inaccessible aux visiteurs de votre site.

Comme pour les précautions suggérées sans le plugin Defender, gardez à l’esprit que la désactivation de l’API REST n’offre qu’une protection limitée contre les attaques DDoS. Votre site WordPress est toujours ouvert aux requêtes HTTP régulières.

En outre, la désactivation de l’API REST (et de XML-RPC) permet d’éviter une attaque DDoS entrante et empêche votre site d’être compromis et utilisé comme botnet lui-même pour déclencher une attaque DDoS contre d’autres serveurs.

Sachez simplement qu’il peut y avoir des risques liés à la désactivation de l’API REST, tels que la perturbation des services d’API.

Comment activer WAF dans le hub

Le pare-feu d’application Web (WAF) est la première couche de protection pour arrêter les attaques DDoS des pirates et des robots avant qu’elles n’atteignent votre site WordPress.

Il fonctionne en filtrant les demandes par rapport à une règle gérée optimisée couvrant les attaques courantes et en effectuant des correctifs virtuels des vulnérabilités du cœur, du plugin et du thème de WordPress.

Cela étant dit, je vais vous montrer où accéder à notre WAF.

Toutes les fonctionnalités WAF sont gérées dans The Hub. Le Hub est l’endroit où vous pouvez gérer toute la sécurité de votre site et accéder facilement au tableau de bord de Defender.

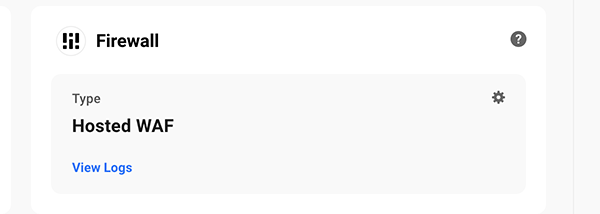

Dans le tableau de bord Sécurité, vous pouvez voir le type de WAF dont vous disposez actuellement.

Dans cet exemple, il s’agit du WAF hébergé.

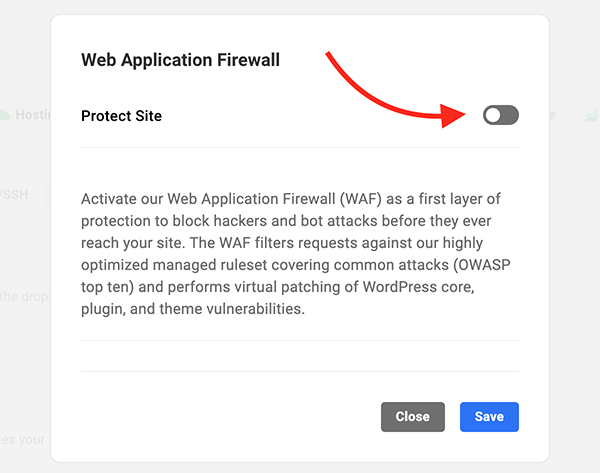

Nous avons automatiquement notre WAF activé. Cependant, si vous avez besoin de l’activer, cela peut être fait en un seul clic.

Un seul clic suffit.

Une fois activé, vous avez les options de :

- Saisie d’adresses IP dans la liste verte et la liste de blocage

- Entrez l’agent utilisateur dans une liste d’autorisation et une liste de blocage

- Ajout d’URL à une liste d’autorisation

- Désactivation des ID de règle

Ici, vous avez plus d’options que vous pouvez personnaliser.

WAF est comme votre propre agent de sécurité personnel pour votre site WordPress. Il peut vous aider à vous protéger et à vous atténuer contre les attaques DDoS – et bien plus encore.

DoS vs DDoS

Il est important de mentionner les attaques DoS car les attaques DDoS ont évolué à partir d’elles.

Une attaque DoS est un type de cyberattaque où un pirate tente de rendre un ordinateur ou un autre appareil indisponible pour ses utilisateurs en perturbant le fonctionnement normal de l’appareil. Son but est de permettre à l’hôte et au serveur attaqués de refuser l’accès normal des utilisateurs et d’interférer avec le fonctionnement normal du système.

Contrairement à DDoS qui utilise plusieurs machines, ces attaques se font entre une seule machine et une seule machine.

Des plugins comme Defender peuvent aider à prévenir les attaques DoS et, comme je l’ai mentionné, à lutter contre les attaques DDoS.

Cela étant dit, pour les sites relativement plus grands, tels que tout ce qui est commercial, les moteurs de recherche ou les agences gouvernementales, il est recommandé d’utiliser un bon CDN pour aider à prévenir les attaques DDoS.

Pourquoi utiliser un bon CDN

Un CDN (Content Delivery Network) est un réseau de serveurs répartis dans le monde. Les serveurs stockent des copies en cache de vos images et autres fichiers, ce qui réduit la distance que votre contenu doit parcourir pour atteindre vos visiteurs.

Si votre site WordPress est ciblé par une attaque DDoS, un CDN peut vous aider à vous assurer qu’il ne parvient pas au serveur d’origine et rend votre site indisponible. Il le fait en envoyant du trafic vers d’autres serveurs si un serveur est touché par plus de trafic qu’il ne peut en supporter.

Pour cette raison, votre trafic et vous ne remarquerez rien.

Un CDN permet de garantir que votre site WordPress est opérationnel et empêche tout temps d’arrêt, ce qui peut avoir un impact négatif sur votre site. Cela augmente non seulement la vitesse des pages, mais améliore la sécurité contre les menaces telles que les attaques DDoS.

Les membres de WPMU DEV ont leur propre CDN via Smush pour les images et Hummingbird pour les ressources thématiques. Il exploite le réseau StackPath avec une capacité totale de 65 Tbit/s, soit 50 fois plus grande que la plus grande attaque DDoS rapportée publiquement à ce jour. L’activation de CDN fournit une protection de couche 3-4 intégrée et permanente sur les fichiers que le CDN sert, dans chaque emplacement périphérique.

Les sites à fort trafic et de commerce électronique auront besoin de niveaux de protection plus élevés que les sites ou les blogs de petites entreprises.

Comme pour tout, vous devez juger du risque réel avec les coûts.

Ainsi, pour les moyennes à la prévention haute DDoS, un service payant comme Cloudflare peut travailler en agissant comme mandataire.

Cloudflare peut être la bonne solution pour un CDN.

Lorsqu’il identifie une attaque DDoS, il redirige le trafic normal vers votre serveur et empêche les connexions DDoS de l’atteindre. Ils ont une capacité illimitée de 51 Tbps pour être submergés par une attaque DDoS.

Cloudflare a le plus grand nombre de notes « Élevées » par rapport aux six autres fournisseurs DDoS sur 23 critères d’évaluation dans le rapport « Comparaison de solutions pour les centres de nettoyage DDoS Cloud Scrubbing Centers ‘ ‘ de Gartner 2020, il est donc classé dans notre livre comme une bonne solution.

Ne manquez pas de protéger votre site WordPress contre une attaque DDoS

Comme vous pouvez le voir, les attaques DDoS peuvent être moins menaçants avec les bonnes précautions en place. Des mesures simples peuvent aider à les éviter, comme un plugin de sécurité comme Defender, un bon hébergement et un CDN comme Cloudflare.

Avec tous ces outils, vous serez à l’abris des attaques DDoS sur votre site WordPress.

Que la personne qui tente une attaque DDoS s’amuse ou essaie de vous ennuyer, arrêtez le chaos avant qu’il ne commence.

Pour plus de conseils de sécurité, consultez notre guide ultime de la sécurité WordPress.

source : https://wpmudev.com/blog/ddos-protection-guide-how-to-help-protect-your-wordpress-site-from-attacks/