Akismet, le plugin anti-spam le plus populaire pour WordPress, rencontre 7,5 millions requêtes de spam par heure en moyenne. C’est deux fois plus de spam qu’il n’y a de gens à Los Angeles. Toutes les heures.

Pour 2014, l’équipe Akismet avait rapporté que 90,326,951,500 pièces de spam : Vous pouviez ajouter les ventes des 10 meilleurs films de l’année, vous auriez à quadrupler la sommes pour atteindre un nombre comme ça.

Retour en 2007 : le co-fondateur de WordPress Matt Mullenweg savait que le spam serait un problème croissant pour le CMS, en disant au moment où il devenait si mauvais qu’il était « effectivement une attaque par déni de service sur les sites Internet des gens », ajoutant que 94 % des commentaires de blog étaient du spam.

Et voici une autre statistique effrayante: Si vous comparez cette année avec 2008, WordPress.com et le site WordPress auto-hébergé ont rencontrés 82,183 fois plus de spam par heure en 2016. Waouh.

Outre les attaques DDoS, le spam peut provoquer la chute de votre site de beaucoup d’autres façons – vulnérabilités XSS et attaques par force brute juste pour nommer un couple.

Il va sans dire que si vous ne disposez pas d’une solution pour lutter contre le spam sur votre site, vous ne vous laissez pas vous-même seulement ouvert aux tentatives de piratage, mais aussi à un déluge de spams que vous aurez besoin de supprimer à un moment donné dans le temps.

Cet article traite de ce que vous avez besoin de faire pour rendre votre site WordPress sécurisé contre le spam. Il a été divisé en huit sections principales. Cliquez sur un des liens ci-dessous pour passer à la section appropriée:

- Types courants de spam dans WordPress

- Pourquoi et comment votre site est vulnérable

- Comment votre site est attaqué

- Étapes de prévention de base

- Nettoyage anti-spam

- Techniques avancées de lutte anti-spam

- Plugins de lutte contre le spam

- Assurer une protection continue

Note: Je vous encourage à marquer cet article pour référence ultérieure sachant que vous le trouverez sans doute utile lorsque vous aborderez le spam sur d’autres sites WordPress que vous développerez.

-

Types courants de spam dans WordPress

Vous pouvez généralement identifier le spam tout de suite quand vous le voyez. Ce sont ces messages bizarres que vous recevez à propos de choses inutiles dont vous n’êtes pas intéressé, et pour lesquelles vous ne souscrivez jamais pour recevoir dans un premier temps. Bien que cela puisse sembler une chose facile à renifler, ce n’est pas toujours le cas car les spammeurs deviennent plus intelligents et essaient toujours de nouvelles façons de vous tromper.

Récemment, les spammeurs sont retournés aux vielles astuces : l’email spam, en utilisant les pièces jointes chargées de virus et autres menaces. Comme beaucoup de gens baissent leur garde parce que les pièce-jointes spam n’est plus à la mode, les pirates tentent à nouveau cette vielle astuce.

Malheureusement, ça a très bien marché et « étonnamment », l’American Economic Association a constaté que les spammeurs coûtent aux entreprises et aux consommateurs américains près de 20 milliards de dollars chaque année.

Voici les différenbt type de spam :

-

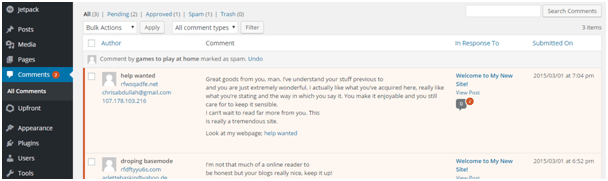

Comment Spam

Ce type de spam apparaît dans les commentaires sur votre site. Les commentaires spam typiques sont souvent criblés de liens ou contiennent un seul lien vers un site rempli de logiciels malveillants et de virus, ou même des pages de vente pour les produits pharmaceutiques, vêtements de marque au rabais, et accessoires ou autres biens.

Les spammeurs essaient de sonner authentique pour vous tromper en cliquant.

-

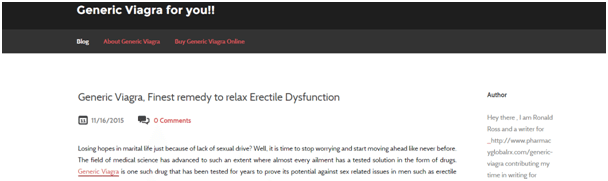

Splogs

Le mot splog est une combinaison de deux mots: spam blog. Lorsqu’un réseau multisite à permis l’enregistrement, un spammeur peut s’enregistrer pour un site et aspirer la bande passante et les ressources pour poster du spam ou des liens d’affiliation aux éléments douteux. Souvent, ils sont faits pour être regardés et lus comme de véritables messages, mais n’en sont évidemment pas.

Un site d’hébergement de blog populaire a un splog enregistré.

-

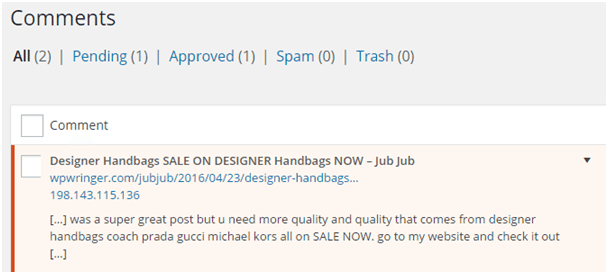

Trackback spam

Quand un autre site lie à votre billet de blog un de leurs billets de blog, ils peuvent vous en informer manuellement et il apparaît comme un commentaire sur votre site, appelé un Trackback. Un extrait doit être inclus. Il est destiné à être utilisé pour partager du contenu pertinent et créer un sentiment de communauté, mais il est une cible énorme pour les spammeurs.

Les Trackbacks sont souvent sans rapport avec votre post.

-

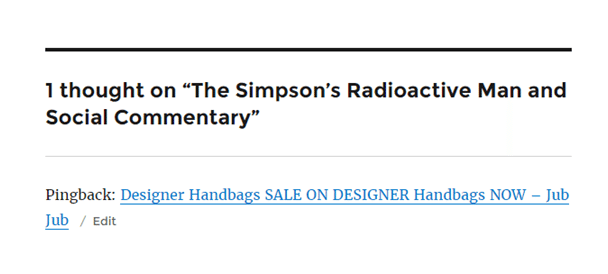

Pingback Spam

Les Pingbacks sont les mêmes que les Trackbacks, à l’exception que le processus est automatisé. Dans les deux cas, les deux sites doivent avoir des Pingbacks et Trackbacks activés pour les recevoir. Les Pingbacks aussi ne montrent généralement pas un extrait et sont plus sûrs de sorte qu’il en résulte moins de spam par rapport aux Trackbacks.

Un Pingback affiche généralement un lien vers le billet de blog qui a envoyé le Pingback.

Ce sont les moyens SPAM les plus courants pour atteindre votre site, mais pourrait-il vraiment arriver à votre site? Malheureusement, la réponse à cette question est un oui retentissant. Peu importe que votre site soit petit, privé ou niché, il est toujours une cible potentielle et à un certain point, il est plus que probable que votre site soit attaqué.

-

Pourquoi et comment votre site est vulnérable

L’argent. L’argent fait tourner le monde, non? La plus grosse raison pour laquelle le spam existe est parce qu’il y a relativement de l’argent facile à se faire.

Dans le livre Cybercrime en progrès: Théorie et prévention des délits technologiques activés par Thomas J. Holt et Adam M. Bossler, ce lien a été mis en lumière:

« Les pays où les taux de chômage sont plus élevés avaient aussi des taux plus élevés de distribution de spam. »

Il pourrait y avoir une part d’erreur dans l’étude de 2012 de l’AC Kigerl, ce qui a conduit à la conclusion ci-dessus, étant donné que les adresses IP qui ont produits le spam ont été traqué et l’information pourrait être falsifiée. Mais d’autres études ont été menées, toutes avec des résultats similaires.

Une autre étude réalisée par Burruss, Holt et Bossler en 2013 est également arrivée à la même conclusion que l’étude d’AC Kigerl, en soulignant que c’était le cas aussi longtemps que les problèmes économiques du pays ne portaient pas atteinte à l’accès disponible d’une connexion Internet approprié. L’étude a également constaté que les nations oppressives avaient des rapports plus élevés de production de spam et de logiciels malveillants.

Donc, qu’est-ce qui fait de WordPress une énorme cible? Facile: Il est très populaire.

WordPress.com seul publie 58,6 millions de billets de blog et environ 49 millions de commentaires chaque mois. En outre, 17 billets de blog sont publiés chaque seconde sur les sites WordPress à travers le monde.

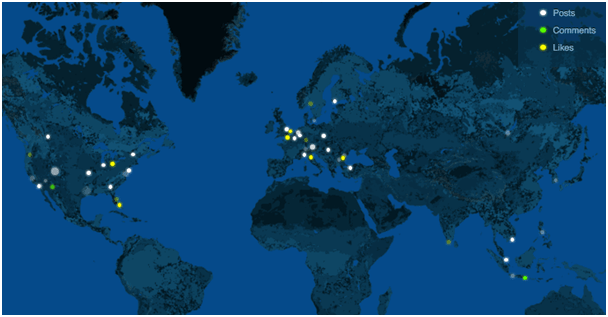

WordPress.com a des statistiques de trafic en temps réel.

Tous les sites WordPress représentent plus de 59% des sites utilisant un CMS connu et fait fonctionner plus de 26% de l’ensemble du web.

De plus, parce que tout le code de base WordPress est mis à la disposition du public, cela devient facile pour quiconque de chercher des points de vulnérabilité et de les exploiter. Heureusement, le projet WordPress dispose d’une équipe de sécurité qui a été en mesure de conserver le code de base mis à jour avec les derniers correctifs, mais cela ne vous fait pas de bien si vous ne gardez pas votre site mis à jour.

Si votre site utilise une ancienne version de WordPress, vous êtes automatiquement à un risque plus élevé que les sites qui sont mis à jour.

Seulement environ 22% des sites WordPress sont mis à jour. Est-ce votre site est l’un d’entre eux? Il devrait l’être et si non, vous devez considérer la mise à jour dès que possible.

Voici quelques statistiques pour vous effrayer:

- L’équipe du plugin de sécurité Wordfence a constaté qu’environ 70% des sites sont piratés juste pour poster du spam.

- En Avril de 2015 seulement, Akismet a pris plus de 4 milliards de Comments spam – et ça a été un mois lent.

- Pour 2014, l’équipe Akismet avait rapporté que 90,326,951,500 pièces de spam ont été retirés des sites qui avaient le plugin Akismet activé ou étaient hébergés sur WordPress.com. (Vous pouviez ajouter les ventes des 10 meilleurs films d’extrapolation et aviez à le quadrupler pour atteindre un nombre comme ça.)

- Le plug-in Anti-Splog a scanné 6,212,009 inscriptions de billets de blog jusqu’en Avril 2016 et a attrapé 2,047,643 inscriptions de splog à travers 7442 domaines actifs.

- Globalement, le spam a été rapporté par SpamLaws comme représentant au moins 45% de tous les messages. Certains chercheurs disent que c’est beaucoup plus élevé à 73%.

-

Comment votre site est attaqué

Vous avez probablement entendu parler de la citation « Connais ton ennemi » du livre de Sun Tzu L’art de la guerre et il y a une raison pour laquelle il est si bien connu: Si vous savez comment votre ennemi fonctionne, vous pouvez trouver un moyen approprié pour le garder à baie sans avoir à retourner le feu.

Aussi loin que WordPress va, si vous savez comment vos attaquants fonctionnent cela vous permet de mieux vous armer et protéger votre site.

Les pirates attaquent habituellement les sites automatiquement avec les spams et hackbots.

- Un spambot est un programme conçu pour recueillir, ou récolter, les adresses e-mail à partir d’Internet afin de construire des listes de diffusion pour l’envoi de courrier électronique non sollicité.

- Un hackbot est similaire en ce qu’il est aussi un programme conçu pour automatiser des actions illégales, mais il cible les sites Web dans le but de changer le contenu d’une certaine façon. Par exemple, certains hackbots sont conçus pour entrer dans un site et remplacer tout le contenu avec du spam. La popularité, la bande passante et d’autres ressources du site sont ensuite utilisés pour la diffusion de pourriel jusqu’à ce qu’il soit arrêté.

Ces programmes sont créés pour attaquer des milliers de sites dans un court laps de temps sans que le hacker ait besoin de faire un travail manuel. Ils peuvent garder le programme en cours d’exécution et avec succès recueillir tous les renseignements personnels qu’ils veulent.

Il y a de nombreuses façons pour les spammeurs d’utiliser les robots et hackbots pour entrer dans les sites WordPress. Passons en revue chacun d’eux ci-dessous pour vous aider à mieux comprendre ce à quoi vous avez affaire.

-

Requêtes de base de données

Le spam peut rendre votre site vraiment lent. Chaque morceau de commentaire, Trackback et Pingback de spam augmente le nombre de requêtes de base de données que votre site demande. Et plus il y a de demandes, plus les ressources de votre site sont utilisées.

Lorsque vous avez des Splogs sur un réseau multisite avec de nombreux sous-sites, le problème est amplifié.

-

Injection d’Url

Le spam SEO, autrement connu comme l’injection d’Url, est un type de spam où les liens sont laissés dans les commentaires, Trackbacks ou Pingbacks. Ces liens conduisent souvent à un site que le spammeur créé et qui est généralement plein de logiciels malveillants et autres virus ou de liens d’affiliation.

Le but ici est d’avoir leur site de spam au rang le plus élevé dans les moteurs de recherche depuis l’algorithme Google de classement des sites les plus élevés quand on voit que de nombreux autres sites sont liés à lui. Lorsque cela se produit, Google détermine que le site doit être de grande qualité, si tant de gens font référence à lui.

Google a reconnu ceci comme un problème en 2005 et a annoncé que les liens nofollow n’obtiendraient plus de crédit dans les classements des moteurs de recherche.

Cela signifie que tout lien qui a un attribut de nofollow dans les liens est discrédité et ce depuis WordPress 1.5, cela a été une partie du code de base. Un lien avec cet attribut ressemble à l’exemple ci-dessous:

https://gist.github.com/jennimckinnon/71d753f442e86cb12ca98e8f74695826

Chaque fois qu’un lien est posté dans WordPress par un utilisateur, il a automatiquement l’attribut nofollow attaché à lui. Cela signifie que même si vous avez des commentaires spam sur votre site, le spam ne sera pas au rang le plus élevé sur les moteurs de recherche.

Le problème est que ça n’arrête pas ce genre de spam lorsqu’il a lieu, et il est toujours en cours parce que les spammeurs ont trouvé d’autres moyens de contourner. Ils piratent des sites pour modifier son contenu avec du spam, échangent des liens avec d’autres spammeurs pour l’affichage, créent des Splogs et plus.

-

Remplacement de contenu

Cette méthode implique un remplacement de contenu piraté sur un site avec du spam, logiciel malveillant, propagande religieuse ou politique et similaires.

Le pirate conserve généralement certains éléments intacts tels que le titre du site, par exemple, afin de tirer parti du trafic que le site devrait avoir normalement, sauf que maintenant la seule chose que le visiteur voit est un spam. L’espoir du hacker est que les visiteurs cliquent dessus et interagissent avec les spams pensant qu’il est d’une source légitime.

Si un titre de site reflète une entreprise réelle, mais que tout le contenu est du spam, il est probable que ce soit un site piraté.

La plupart du temps, le contenu est mal écrit, n’a pas de sens et est totalement différent du sujet du site d’origine.

De nombreux pirates se livrent aussi au Backlinking. Ils affichent des liens d’autres spammeurs et vice versa, afin que leurs autres sites et spam puissent contourner l’attribut nofollow et aient un meilleur classement sur les moteurs de recherche.

-

Skimming

Si votre site a beaucoup de contenu compréhensif, surtout quand il est régulièrement affiché sur votre blog, votre site sera considéré comme étant une autorité sur le sujet de votre site. Étant donné que Google récompense les sites qui sont une autorité totale, ces types de sites sont classés dans les résultats de recherche.

Pour ce faire, les spammeurs volent les billets de blog provenant de sites légitimes et les publie sur leurs sites de spam pour légitimer le spam et rendre le site semblable à une autorité. Ceci est appelé Skimming. Les spammeurs font cela pour tromper les moteurs de recherche (lire: Google) dans le classement du site le plus élevé dans les résultats pour aider à déplacer plus de trafic vers leur site.

Même si votre site n’est pas piraté ou sous attaque constante avec du spam, votre contenu peut encore être volé et publié sur les sites de spam.

-

Redirection Malveillante

Les pirates peuvent également atteindre les fichiers de votre site et s’ils réussissent, ils peuvent changer votre fichier .htaccess pour ajouter une redirection. Ce que cela fait est de rediriger toute personne qui visite le site d’origine à celui du pirate défini dans le fichier .htaccess.

Quand un site légitime est redirigé vers un site de spam, l’objectif est de tromper les visiteurs en les faisant croire que le site redirigé est légitime pour escroquer l’utilisateur.

Une redirection malveillante en action. Le site d’origine est redirigé vers le spam.

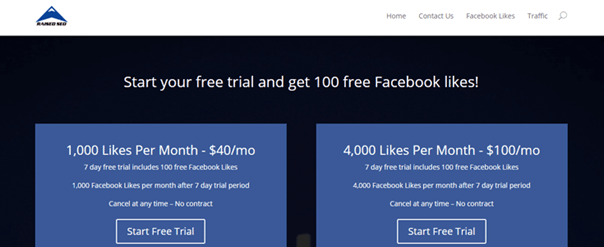

Même si le site semble professionnel, le contenu ne peut pas l’être. J’ai pu trouver l’exemple ci-dessus d’un site avec une redirection malveillante où le site de spam a offert des plans de paiement pour l’achat de « J’aime » Facebook. Si quelqu’un devait faire un paiement, un réseau de faux comptes Facebook créé à cet effet commencerait à aimer votre page.

Le principal problème avec ceci est que vous pensez peut-être que vous payez pour de vraies personnes qui aiment véritablement votre page et veulent s’engager dans votre entreprise, mais vous n’y êtes pas et c’est loin d’être ça. Bien qu’il existe des sites qui paient de vrais gens pour « aimer » les pages, ce ne sont pas de véritables « j’aime ». Une fois que ces personnes aiment votre page, ils ne reviendront pas à nouveau. Ce type de service est appelé une ferme à clics.

La plupart du temps, les utilisateurs de Facebook ne sont pas de vraies personnes ou sont des comptes qui ont été piratés. Facebook a une équipe pour suivre ces faux comptes et les arrêter. S’ils soupçonnent que votre page est frauduleuse en raison des faux « j’aime », votre page pourrait courir le risque de se faire arrêter, également.

Sur Facebook pour page d’affaire, ils décrivent le problème:

« La vente de j’aime créés par de faux comptes ou des personnes sans intention réelle est rentable quand ce peut être fait à l’échelle …. Nous écrivons des règles et utilisons des machines d’apprentissage pour attraper un comportement suspect. Lorsque nous attrapons une activité frauduleuse, nous travaillons pour la contrer et la prévenir – y compris le blocage des comptes et la suppression des faux j’aime. »

-

Spam de parrainage / référent

Pour bien comprendre ce qu’est le spam de parrainage, vous avez besoin de savoir ce qu’est le parrain dans le contexte de votre site. Quand vous regardez les statistiques de trafic pour votre site, par exemple lorsque vous vérifiez votre Google Analytics, vous devriez voir une section consacrée aux parrains / référent. Ce sont les sites qui sont suggérés et qui dirigent les visiteurs vers votre site, et le visiteur a cliqué dessus pour vous rendre visite. En règle générale, vous verrez des parrains tels que les sites de médias sociaux ou les services de messagerie comme Gmail où vous avez partagé vos publications et pages, ainsi que les sites liés à vous dans leurs publications et avenues similaires.

L’Url d’un site est stockée dans l’en-tête sous ce qu’on appelle l’En-tête HTTP. Ceci est l’information qui est affichée dans la plupart des services d’analyse de site. Les spammeurs changent cette information pour refléter un site qu’ils souhaitent promouvoir, puis utilisent les robots pour inonder votre site (et des milliers d’autres sites) avec des demandes. Vos analyses statistiques montrent ces pages vues et le site de spam apparaît dans votre liste de référent.

Les spammeurs font cela dans l’espoir que vous cliquez sur le lien, visitez leur site et achetez leurs produits, ce qui bien sûr sont des escroqueries complètes. Si vous partagez votre analyse avec tout le monde dans votre réseau ou au sein de votre entreprise, alors encore plus de gens sont exposés au lien de spam.

Dès que les robots envoient du spam de parrainage vers des milliers de sites, cela signifie que le lien de spam est envoyé à des milliers de personnes. C’est là le spam de parrainage peut être lucratif. Avec tant de personnes exposées au lien, il y a un potentiel pour des centaines, voire des milliers de personnes de cliquer sur le lien de spam et être victime d’une arnaque.

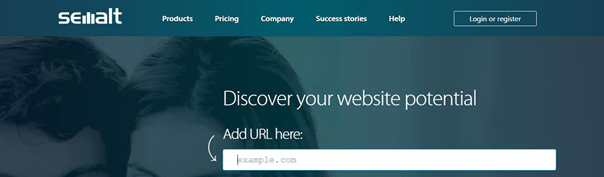

Semalt est l’un des meilleurs délinquants pour l’envoi de spam de parrainage.

Il y a d’autres raisons pour lesquelles ceci n’est pas seulement gênant, mais peut avoir un impact énorme sur votre entreprise. Si votre site ne rame pas avec des tonnes de trafic, une centaine de demandes de spam vers votre site peut sérieusement se débarrasser de vos données et rendra difficile pour vous de trier tout à des fins de marketing. De plus, tout ce trafic supplémentaire vous coûte bande la passante et les ressources du serveur que vous avez à payer, même si c’est un trafic illégitime. Si vous obtenez de grandes quantités de demandes de spam, ça pourrait aussi ralentir votre site pour de véritables visiteurs.

L’utilisation d’un CDN permet de répartir vos visiteurs sur plusieurs serveurs pour aider à garder votre chargement de site rapide, même si vous obtenez du spam de parrainage. Le problème dépend du type de CDN que vous avez, il peut ne pas être suffisant, surtout si vous êtes sur un plan libre ou de base et recevez plus de trafic de spam que votre service CDN n’est configuré pour gérer votre compte. Ce ne sera pas toujours un problème, mais c’est quelque chose à considérer.

-

Phishing (vol d’identité)

Beaucoup de spam là-bas est dirigé vers le vol des informations personnelles et des informations d’identification pour être soit vendu ou utilisé pour distribuer plus de spam ou de logiciels malveillants. Le Phishing est l’un de ces types de spam.

Il commence souvent par un pirate compromettant un site utilisant un plugin vulnérable, l’attaque par force brute ou d’autres méthodes et créant une page qu’ils cachent à l’intérieur des dossiers du site. La page qu’ils créent reproduit la page de connexion bien connu de sites tel que WordPress, Gmail et même les institutions financières. C’est généralement caché quelque part où vous vous attendez le moins à trouver un fichier de page, comme dans le dossier wp-includes ou parmi les fichiers JavaScript, cependant, ce n’est pas toujours le cas.

Ils commencent par envoyer ce lien à de nombreux utilisateurs dans un e-mail et essayent de façonner le message pour qu’il semble comme légitime. Le courriel demande souvent à l’utilisateur de se connecter pour mettre à jour des plugins obsolètes dans le cas de WordPress, mais il y a beaucoup d’autres variations.

Dans le cas des autres types de comptes, l’e-mail peut demander à l’utilisateur de vérifier son identité en se connectant pourtant quelqu’un peut avoir compromis son compte ou d’autres messages similaires.

L’objectif final est d’obtenir de l’utilisateur de cliquer sur un lien et se connecter au faux site avec ses vrais identifiants. Les informations de connexion sont ensuite envoyées au spammeur.

Comme la plupart des pages de connexion WordPress auto-hébergé de même aspect, il est facile pour le spammeur de reproduire la page, surtout quand tout le code est accessible au public. Ils auront juste besoin de faire quelques ajustements mineurs pour s’assurer que l’information leur est envoyée, plutôt que de réellement tenter de vous connecter.

Au lieu de cela, ils vous renvoient à une page qui indique une sorte d’erreur mineure pour faire sembler que tout va bien. L’erreur peut indiquer que le site est surchargé ou que la demande a expiré. Étant donné que ces erreurs ne sont généralement pas une cause de panique, l’utilisateur va continuer sa journée, peut-être même il ne va pas se rendre compte qu’il a été victimes de Phishing.

Ceci est également le cas pour tout site et pas seulement pour WordPress. Il y a beaucoup d’e-mails de Phishing envoyés, vous demandant de vous connecter à votre compte Google, email, services bancaires en ligne et à peu près tous les sites majeurs. Voilà pourquoi il est essentiel de pouvoir détecter une arnaque de Phishing de sorte que vous puissiez l’éviter.

Il y a quelques moyens principaux pour identifier le spam de Phishing dans les e-mails et sur les sites. Voici quelques drapeaux rouges communs:

- Le courriel indique que vous avez fait des actions récentes que vous n’avez pas. Par exemple, si vous êtes invité à vous connecter pour examiner une commande ou un colis que vous n’avez pas envoyé récemment. Souvent, vous pouvez visiter le site de votre propre chef (sans cliquer sur les liens) et voir qu’il n’y a pas de commande ou de colis.

- L’en-tête du courrier électronique affiche une adresse de provenance qui n’est pas normalement utilisée par la société, à partir de laquelle le courriel prétend être envoyé. Par exemple, si vous recevez un courriel de homer.simpson274864@gmail.com, mais le courriel semble être envoyé à partir de votre site WordPress ou une institution financière. Parfois, le spammeur peut masquer son e-mail pour sembler légitime donc ce n’est pas toujours un signe certain.

- Le champ e-mail « To: » peut également afficher une adresse e-mail qui n’est pas la vôtre, cependant, ce n’est pas toujours le cas.

- Le message e-mail lui-même n’affiche aucune information personnellement identifiable telle que votre nom, numéro de compte ou d’autres informations qui devraient normalement être présentes.

- Vous pouvez planer sur le lien dans votre e-mail et voir si l’URL qui est affichée au bas de votre navigateur reflète effectivement l’URL de l’entreprise ou si elle est différente. Par exemple, si vous recevez un courriel de Google demandant de vous connecter, cependant, l’URL ne commence pas par https://www.google.com/. Certains spammeurs sont intelligents et ils sont capables de masquer l’URL de sorte qu’il semble légitime, donc vous devez toujours être prudent si d’autres drapeaux rouges sont présents.

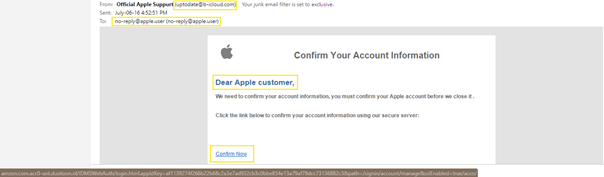

Ce courriel a beaucoup de drapeaux rouges. C’est certainement un email de Phishing.

- Dans l’exemple ci-dessus, vous pouvez voir tous que les drapeaux rouges sont présents dans cet e-mail à partir de « Apple ». Quand je planais sur lien écrit Confirmer maintenant dans le message, mon navigateur affichait une Url au bas de la fenêtre. L’URL avait une longue chaîne et il commençait avec amazon.com.acc0-unt.duotoon.nl qui n’est pas une adresse du site Apple.

- L’Url est faite pour ressembler à celle d’Amazon car c’est un sous-domaine de duotoon.nl qui est susceptible d’être un site compromis.

- Il y a aussi un drapeau rouge que vous pouvez vérifier, mais seulement si vous avez déjà cliqué sur le lien dans l’e-mail. L’Url dans votre barre d’adresse affiche un site que vous savez ne reflète pas la société qui a soi-disant envoyé le courriel. Par exemple, si vous voyez quelque chose de similaire à http://www.un-site.com/wp-includes/js/pagelogin.php~~V au lieu de https://mail.google.com pour accéder à votre compte Gmail. Ce dernier drapeau rouge est généralement la meilleure indication. Cependant, il est recommandé de ne pas cliquer sur les liens. Essayez de déterminer s’il y a suffisamment de drapeaux rouges pour supprimer l’e-mail avant de cliquer sur le lien. En cas de doute, allez à la page légitime directement et sans cliquer sur les liens e-mail ou contacter l’équipe de soutien officiel de la société en question.

Gardez à l’esprit que certaines entreprises envoient des e-mails de confirmation après la souscription puisque quelqu’un pourrait avoir accidentellement fait une erreur en entrant son e-mail et a entré le vôtre à la place, surtout si elles ont seulement besoin d’être différentes d’un caractère. Ces e-mails sont généralement légitimes, mais ils vous demandent également d’ignorer l’email si vous n’avez pas essayé de souscrire récemment.

Si jamais vous n’êtes pas sûr si un e-mail que vous recevez est légitime, ne répondez pas et ne cliquez sur aucun lien dans le message. Si vous répondez, le spammeur connaîtra que votre e-mail est réelle et non invalide, et il continuera de vous spammer ou de vendre à d’autres. Si vous cliquez sur les liens dans le message, vous pouvez inconsciemment et automatiquement télécharger des virus ou des logiciels malveillants.

-

Détournement (Redirection) de Scripts

Parfois, quand votre site est compromis, l’intention du pirate est de détourner votre site et rediriger son trafic. Ils téléchargent un script qui envoie tout le trafic vers leur site à la place. Aussi, redirigent les scripts qui utilisent encore les ressources de votre serveur pour travailler, et ils peuvent ronger votre bande passante et la mémoire puisque les visiteurs ont d’abord atterris sur votre site avant qu’ils ne soient dirigés ailleurs.

Non seulement vous devez payer pour afficher un site de spam, mais vous manquez également les ventes potentielles ou les conversions avec de véritables visiteurs que ne peuvent pas réellement accéder à votre site. Votre réputation peut aussi chuter vu que votre entreprise commence à être associée au spam.

-

Attaques de Force Brute

Quand un pirate tente de deviner vos identifiants et essai de se connecter à votre site avec différentes combinaisons de noms d’utilisateur et mots de passe, c’est appelé une attaque de force brute. Pour ce genre d’attaque, le pirate se fie à vous pour utiliser les noms d’utilisateur et mots de passe faciles à deviner, tels que « admin » et « password1234 » respectivement. C’est également généralement fait manuellement.

Voilà pourquoi c’est important de changer votre nom d’utilisateur administrateur et également utiliser un mot de passe fort.

Malheureusement, de nombreux pirates réussissent, surtout s’ils ont déjà volé vos informations d’identification à partir d’un email de Phishing séparé ou s’ils ont acheté vos informations de connexion à un ami pirate. Malheureusement, les attaques de force brute répétées peuvent vous coûter de la bande passante et de la mémoire.

-

Attaques sur XML-RPC

XML-RPC a été créé autour de 1998 et est utilisé dans WordPress sous la forme d’une interface de programme d’application (API) appelée API WordPress. XML-RPC permet à votre site de communiquer avec d’autres sites ou applications à distance pour transmettre, traiter et renvoyer des données. Il utilise XML pour les données et traite les appels de procédure en utilisant HTTP.

C’est utilisé pour alimenter les Trackbacks et Pingbacks de votre site, mais l’API est également utilisée pour connecter différentes applications sur votre site. Peut-être quelques-uns des exemples les plus connus sont les applications mobiles de WordPress et le plugin Jetpack.

L’API WordPress permet à votre site de se connecter avec d’autres sites pour envoyer et recevoir des Trackbacks et Pingbacks, ainsi que de se connecter avec des applications de sorte que vous pouvez publier à distance des billets de blog, télécharger des images ainsi que gérer les commentaires, les utilisateurs, les publications et plus encore.

Le XML-RPC est souvent exploitée dans WordPress par les pirates, car ils peuvent l’utiliser pour exécuter une masse de commandes au sein d’une requête HTTP. Vous pouvez en savoir plus sur le XML-RPC dans notre article XML-RPC et Pourquoi Il Est Temps de L’Enlever de la Sécurité WordPress.

Normalement, visiter un site et se connecter prend une demande et vous ne pouvez essayer de vous connecter qu’une fois par demande. En exploitant l’API basée sur XML-RPC, un pirate pourrait faire des centaines voire des milliers de tentatives de connexion par demande. Il pourrait amplifier ses attaques par force brute et utiliser les ressources de votre site.

Si les attaques par force brute ne réussissent pas, cela pourrait conduire à une attaque DDoS.

-

Attaques par Déni de Service Distribué (DDoS)

Un déni de service (DoS) ne constitue pas une tentative de pirater votre site ou de voler vos informations personnelles. Au lieu de cela, c’est un produit de ces tentatives. Quand un pirate a essayé de compromettre votre site comme avec la force brute ou l’attaque sur XML-RPC, il envoi de nombreuses demandes par le biais de votre serveur qui ronge votre bande passante et la mémoire.

Votre site envoi tellement de demandes, que vos ressources sont épuisées et votre site tombe en panne. En fonction de votre fournisseur d’hébergement, votre site peut descendre en permanence s’ils pensent que celui-ci a été compromis ou si vous violé leurs termes d’accord de service en utilisant beaucoup trop de ressources.

Un déni de service distribué (DDoS) est similaire, mais avec une torsion. Les pirates peuvent infecter de nombreux ordinateurs et des sites avec des virus et des scripts qui servent à cibler d’autres sites où le résultat final est une attaque DDoS.

Des milliers de sites et ordinateurs peuvent être infectés pour attaquer des milliers d’autres sites. Les sites infectés pourraient être programmés pour pirater d’autres sites ou envoyer du spam, mais dans les deux cas, ça se termine généralement avec des sites ciblés étant surchargés et des coups de pied sur le web.

Si votre site tombe en panne, vous risquez de perdre beaucoup plus que du véritable trafic. Vous pourriez perdre de l’argent et votre classement de moteur de recherche pourrait chuter. Sans parler de tout le temps que vous allez probablement perdre à essayer de réparer les conséquences d’une attaque DoS ou DDoS.

-

Injection SQL

Les sites WordPress sont alimentés par des bases de données et PHP afin que le contenu dynamique puisse être affiché. Si votre site comprend des scripts ou des plug-ins qui ne possèdent pas des données désinfectés et validées, il devient une vulnérabilité qui pourrait conduire à des injections SQL.

Cela signifie qu’un pirate pourrait entrer des requêtes et déclarations SQL dans l’Url de votre site afin d’obtenir un accès non autorisé de votre base de données. Il pourrait ensuite tirer l’information personnelle et les détails de connexion qui sont stockés dans votre base de données.

Avec cette information, il pourrait compromettre votre site plus loin avec d’autres formes d’attaque, y compris l’insertion de Hijacking, Phishing, scripts de redirection malveillants et une foule d’autres intrusions.

La désinfection et la validation de vos données est au-delà de la portée de cet article.

-

Attaques Cross-Site Scripting (XSS)

Dans une analyse effectuée par Wordfence, il a été constaté que sur les 1599 sites piratés qu’ils ont examinés, 47% d’entre eux ont été compromis par un Cross-Site Scripting (XSS).

Il y a différentes façons pour que ça se produise, mais les attaques XSS commencent généralement quand des plugins mal écrits, des thèmes et des scripts permettent au pirate d’injecter un code (généralement Javascript) dans un site Web. Parfois, cela se fait à travers un champ de saisie dans un formulaire sur votre site. S’il réussit, le Javascript est exécuté et il compromet le navigateur du visiteur, et peut le contrôler.

Si un pirate est en mesure de tirer parti d’une vulnérabilité XSS, il pourrait:

- Utiliser l’accès qu’il gagne dans le navigateur d’un utilisateur pour voler des informations personnelles ou financières

- Voler une session de cookies d’un utilisateur pour accéder au site qu’il compromet, y compris le compte admin

- Ecrire à la base de données pour faire toutes sortes de choses, y compris l’injection de logiciels malveillants ou de spam

- Injecter un script de redirection

- Créer des pages, des scripts et des formulaires pour Phishing

- Avoir accès à vous ou à la géolocalisation de vos utilisateurs, à la webcam et au microphone si certains navigateurs modernes sont compromis

- Beaucoup plus pourrait en résulter en fonction du type de site qui est compromis et de ce pour quoi il a été conçu

Afin d’éviter la création d’une vulnérabilité XSS si vous écrivez un plugin, thème ou un script, vous devez vous assurer que votre code est correctement filtré, échappé et validé.

-

Attaque Cross-Site Request Forgery (CSRF)

Une attaque Cross-Site Request Forgery (CSRF) peut être décrite comme un type plus spécifique d’attaque XSS. La différence est que les attaques CSRF injectent du code ou des chaînes dans une Url au lieu d’un champ sous forme d’entrée. Puis, les distribuent aux visiteurs peu méfiants pour qu’ils cliquent dessus.

Une fois qu’un utilisateur visite le lien infecté tel qu’un administrateur, le code ajouté pourrait être utilisé pour envoyer ou soumettre des données au pirate ou ailleurs sans que l’utilisateur ne s’en aperçoive.

Tous les résultats ci-dessus d’une attaque XSS pourrait aussi provenir d’une infiltration CSRF et la correction de ce type de vulnérabilité est la même, sauf que vous devez également utiliser les nonces.

-

Les étapes de prévention de base

Il y a certains paramètres que vous pouvez modifier afin d’aider à prévenir le spam sur votre site Web, y compris la désactivation de l’enregistrement, des commentaires, Trackbacks et Pingbacks, ainsi que de permettre la modération des commentaires.

Gardez à l’esprit que les paramètres de cette section peuvent ne pas convenir à tout le monde. Si vous avez besoin que votre site garde ces options activées, mais voulez aussi éviter le spam, consultez la section Techniques Avancée de Lutte Contre le Spam de ce poste.

-

Désactivation des Enregistrements

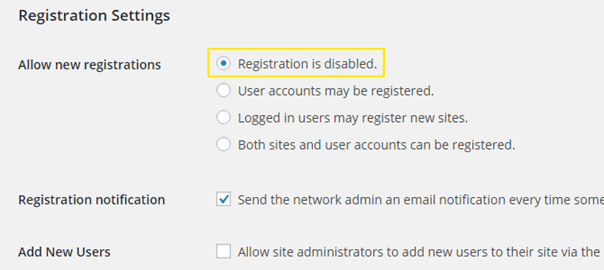

Pour désactiver les inscriptions sur les réseaux multisites, allez à votre tableau de bord super admin> Paramètres> Paramètres réseau> Autoriser les nouveaux enregistrements et sélectionnez le bouton de radio l’Enregistrement est désactivé, puis cliquez sur Enregistrer les modifications en bas de la page.

Cela élimine les utilisateurs qui ont souscris pour un nouveau compte ou un site dans l’ensemble de votre réseau afin que vous puissiez éviter les enregistrements de Splogs ou de Spam.

Vous pouvez désactiver le processus d’enregistrement pour l’ensemble de votre réseau.

-

Désactivation des Commentaires, Trackbacks et Pingbacks

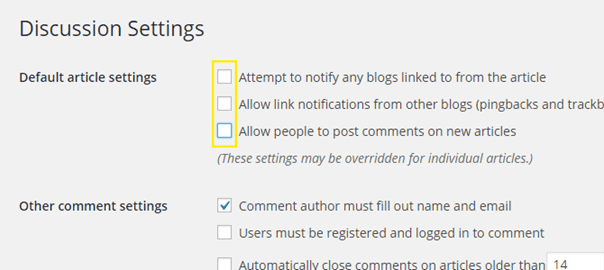

Pour désactiver les commentaires, Trackbacks et Pingbacks, allez en tant qu’administrateur à votre tableau de bord> Paramètres> Discussion> Paramètres d’article par défaut et décochez toutes les cases de cette section. Lorsque vous avez terminé, cliquez sur Enregistrer les modifications.

Vous pouvez désactiver les commentaires, Trackbacks et Pingbacks dans vos paramètres.

La première case stoppe l’envoi de Pingbacks de votre site, les secondes options stoppent la réception de Trackbacks et Pingbacks à partir de votre site, et la troisième option désactive les commentaires sur les publications. Vous pouvez choisir de remplacer ces paramètres pour les publications individuelles.

Il peut également être important de noter que les pages ont automatiquement les commentaires, Trackbacks et Pingbacks désactivés par défaut.

Vous pouvez également désactiver les commentaires sur les publications qui sont plus âgés en allant à Autres paramètres de la section commentaire ci-dessous et cochez la case pour Fermer automatiquement les commentaires sur les articles de plus de 14 jours. Ensuite, remplacer le numéro 14 dans le champ de texte avec le nombre de jours que vous voulez.

-

Gestion de la Modération des commentaires

La désactivation des commentaires peut ne pas être la meilleure solution pour tout le monde. Si vous souhaitez toujours garder le système de commentaire natif de WordPress actif, vous pouvez toujours gérer la quantité de spam que vous recevez en mettant en marche et en gérant la modération des commentaires.

Avec ces options, vous pouvez choisir de vérifier manuellement chaque commentaire et choisir s’il devrait être publié, déplacé à la pile de déchets ou marqué comme spam.

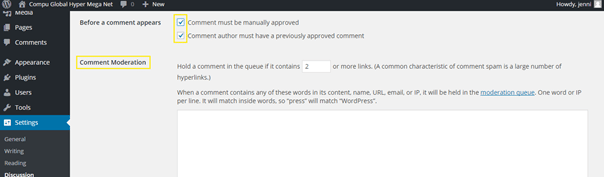

Accédez en tant qu’administrateur à votre tableau de bord> Paramètres> Discussion> Avant qu’un commentaire n’apparaisse et vérifiez les deux options qui fonctionnent pour votre site dans cette section. La première case à cocher permet la modération des commentaires et la deuxième option permet que les commentaires soient automatiquement approuvés, mais seulement si l’auteur du commentaire a déjà un commentaire qui a été précédemment approuvé.

Vous pouvez également mettre automatiquement un commentaire en attente de sorte que vous devez approuver manuellement s’il contient certains mots, Urls, des e-mails ou adresses IP que vous avez choisi précédemment.

Pour ajouter ces éléments, allez à la section Modération de Commentaires sur la même page des paramètres de discussion et entrez les valeurs dans le champ de texte multi-lignes. Gardez à l’esprit que vous devez placer un seul élément par ligne.

Vous pouvez choisir d’approuver ou de refuser chaque commentaire qui est soumis avant qu’il ne soit publié.

Egalement, si un commentaire comprend un grand mot qui contient le même mot plus court que vous entrez, ils sont appariés et le commentaire est soumis à la modération. Cela signifie que si vous incluez le mot «Press», le mot «WordPress» déclenchera le fait que le commentaire soit placé en attente.

Au-dessus de ce champ, vous pouvez également envoyer vos commentaires à la file d’attente de modération si elles contiennent un certain nombre de liens ou plus. Entrez le nombre de liens que vous voulez dans le champ de texte. La quantité par défaut est de deux.

En-dessous du champ Modération de Commentaires, il y a aussi la section Liste Noire de Commentaires, où vous pouvez entrer les mêmes valeurs avec les mêmes règles sur le champ pour mettre des commentaires soumis directement dans la file d’attente de spam, s’ils contiennent les mots, les liens, e-mails ou les adresses IP que vous entrez.

Lorsque vous avez terminé, cliquez sur Enregistrer les modifications.

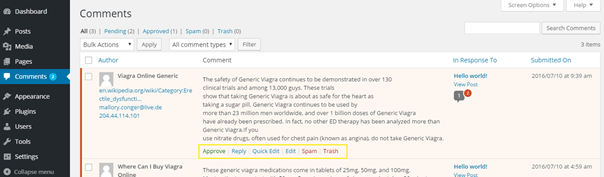

Pour gérer tous les commentaires présents dans votre file d’attente de modération, allez aux commentaires et survolez un des commentaires présentés dans la file d’attente.

Les liens doivent apparaître de sorte que vous pouvez cliquer pour gérer le message:

- Approuver – Publier le commentaire comme il est

- Répondre – Ecrire un commentaire en retour qui fait référence à celui que vous modérez

- Modification rapide – Changer certaines options de base

- Modifier – Modifier le texte du commentaire et l’une de ses options

- Spam – Déplacer le commentaire dans la file d’attente de spam

- Corbeille – Déplacer le commentaire à la pile d’ordures

Il peut être important de noter que si vous déplacez un commentaire à la corbeille, ça ne supprime pas le commentaire. Au lieu de cela, il se déplace à la file d’attente de la corbeille que vous devez visiter pour supprimer manuellement les commentaires, sauf si vous installez un plugin qui fait cela pour vous.

Vous pouvez cliquer sur les liens en haut de la page pour afficher les différents commentaires des files d’attente.

-

Nettoyage de spam

Il y a différentes façons dont vous pouvez nettoyer manuellement les commentaires spams, Trackbacks et Pingbacks que vous obtenez.

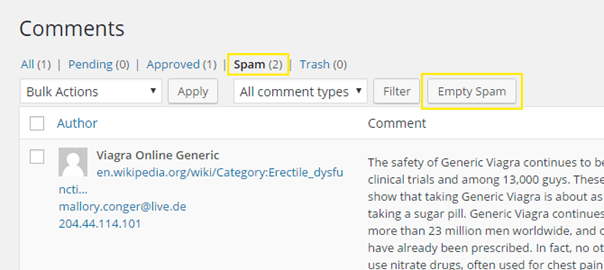

Pour vider la file d’attente de commentaires spams, aller à Commentaires dans votre tableau de bord et cliquez sur le lien Spam vers le haut de la page. Ensuite, cliquez sur le bouton Vider le Spam pour supprimer définitivement tout dans la file d’attente.

Vous pouvez vider la file d’attente de spam entière en quelques clics.

Vous pouvez également choisir de trier les commentaires et les supprimer un par un ou en vrac. Vous pouvez cliquer sur la case à côté de chaque commentaire ou en haut de la liste, puis sélectionnez Supprimer définitivement dans les Actions en vrac du menu déroulant, puis sur le bouton Appliquer. Cela supprime tous les commentaires sur cette page et il n’y a pas de retour une fois que c’est fait.

Il est important de noter que si vous avez beaucoup de commentaires de spam qui ont besoin d’être supprimés et que vous choisissez de cliquer sur le bouton Vider Spam, cela peut surcharger votre serveur alors assurez-vous d’utiliser cette option à bon escient.

Vous pouvez également supprimer des commentaires spam, Trackbacks et Pingbacks directement dans votre base de données en entrant les requêtes dans phpMyAdmin.

-

Techniques Avancées de Lutte Contre le Spam

Si vous avez besoin de plus que des solutions de base pour lutter contre le spam sur votre site, il y a un certain nombre d’étapes avancées que vous pouvez prendre pour être sûr que vous ne recevrez pas de spam du tout.

Vous remarquerez peut-être que si vous gardez les commentaires, Trackbacks et Pingbacks activés ou même désactivés sur votre site, vous pouvez toujours être bombardé de spam. Même si vous n’êtes lié à nulle part, les spammeurs peuvent toujours envoyer des commentaires de l’extérieur en utilisant des robots pour envoyer des demandes de publication.

Si vous ne prévoyez pas du tout l’affichage ou l’utilisation des commentaires sur votre site, vous pouvez renommer ou supprimer le wp-comments-post.php à la racine des fichiers de votre site. De même, vous pouvez trouver et renommer ou supprimer le fichier wp-trackback.php au même endroit si vous souhaitez ne pas afficher ou utiliser les Trackbacks en aucune façon.

Vous pouvez également fermer les commentaires, Trackbacks et Pingbacks sur les publications à l’aide de requêtes SQL.

Si vous souhaitez garder les commentaires ouverts, mais aider à réduire la quantité de spam que vous recevez, désactiver le champ Url sur le formulaire de commentaires peut aider un peu. Les spammeurs veulent par autant de façons que possible déposer des liens dans les commentaires, alors désactiver ce champ aide. Cependant, ils peuvent encore ajouter des liens dans le corps de commentaire.

Avant de supprimer ce champ, vous devez créer un thème enfant puisque vous devez modifier le fichier functions.php de votre thème. Ne pas oublier de faire une sauvegarde complète de votre site.

Maintenant pour le code. Ajoutez-le à /wp-content/themes/your-theme/functions.php:

https://gist.github.com/jennimckinnon/a1aa3ed8c804c59a73794a0ed43bdce9

Pour bloquer tous les Pingbacks et Trackbacks, vous pouvez également ajouter cette règle à votre fichier .htaccess:

https://gist.github.com/jennimckinnon/abab5a0fde93d0553fd49648b25913a8

Gardez à l’esprit que cela bloque également toute utilisation de XML-RPC, ce qui signifie que vous ne serez pas en mesure d’utiliser des services qui nécessitent l’API WordPress tels que Jetpack ou les applications mobiles de WordPress.

Vous pouvez également ajouter Allow from IP Adress avant </ FilesMatch> pour vous permettre à vous uniquement d’utiliser ces services, mais vous devez avoir une adresse IP statique pour que cela fonctionne. Il suffit de remplacer l’adresse IP avec votre adresse IP réelle.

Il y a aussi plusieurs autres réglages que vous pouvez faire pour votre fichier .htaccess, pour empêcher le spam et augmenter la sécurité de votre site.

Si vous souhaitez modérer vos commentaires, mais vous n’êtes pas sûr de la différence entre les messages authentiques et le spam, vous pouvez utiliser ces sites pour rechercher l’adresse IP de l’auteur dans les bases de données de spammeurs connus:

- Spamhaus SBL

- Neustar UltraTools

- SpamCop

- Web Wiz DNSBL Spam Database Lookup

- com Blacklist Check

- BlacklistMaster

- DNS Watch

- Cisco SenderBase

Les attaques DDoS peuvent arriver à tout le monde et il est important que vous sachiez si votre serveur peut gérer ce genre d’attaque. Heureusement, vous pouvez tester votre site pour voir à quel point le trafic peut être géré, de sorte que vous pouvez être proactif et arranger les choses avant que vous ne soyez attaqué.

-

Plugins de Lutte Contre le Spam

L’installation des plugins pour vous aider à lutter automatiquement contre le spam peut non seulement vous faire économiser des heures de travail manuel, mais il permet également de vous protéger régulièrement afin de ne pas avoir à se soucier des choses comme l’erreur humaine.

Ne vous sentez pas embarrassé. J’oublie de suivre le spam tout le temps et c’est pourquoi les plugins peuvent être utiles.

De nombreux plugins offrent le CAPTCHA pour l’ajouter aux formulaires de votre site, mais ce n’est pas toujours la meilleure option. Bien que cela fonctionne, il ajoute un champ supplémentaire à remplir pour chaque visiteur afin de terminer leur soumission.

Ceci est généralement bien, mais ce n’est pas facile à utiliser. Rendre votre site aussi facile à utiliser que possible aide à garder vos utilisateurs heureux, et à les faire revenir sur votre site régulièrement. Si vous ajoutez plusieurs étapes à tout le processus, il est susceptible que vous perdiez vos utilisateurs.

L’utilisation de plugins qui ne nécessitent pas l’utilisation de CAPTCHA permet de garder votre expérience utilisateur de qualité supérieure.

-

Assurer une protection continue

Il est temps de prendre au sérieux le spam, car il peut avoir un impact très profond sur votre site. Non seulement le spam gonfle votre base de données, mais il peut aussi vous laisser ouvert à de nombreuses attaques.

Afin d’assurer que votre site soit protégé de façon continue et sans interruption, vous devez garder le dessus sur celui-ci. Supprimez manuellement le spam de votre site quand vous le voyez, ou garder les plugins de lutte anti-spam installés de sorte que vous pouvez automatiser le processus, tout en protégeant votre site.

C’est également une bonne idée d’installer un plugin de sécurité pour vous assurer que vous avez le niveau maximum de protection pour votre site.

Vous pouvez consulter notre article pour durcir la sécurité de votre site et le garder sauf.

D’après l’article sources : https://premium.wpmudev.org/blog/ultimate-guide-wordpress-spam

Superbe article! Dommage que, justement, l’email de la newsletter qui contenait le lien vers l’article, est classifiée comme spam par gmail. Je l’ai mise en non spam, j’espère que ça peut aider, le contenu de qualité se fait de plus en plus rare, alors quand un article est complet, soigné et intéressant ça serait dommage de s’en priver 🙂

@+

merci 😉